Alfred-Workflow: Check File on VirusTotal

Spätestens seit der Crypto-Virenwelle ist das Thema IT-Sicherheit im Allgemeinbewusstsein angekommen.

Gerade bei E-Mail-Anhängen ist Vorsicht geboten, die mittlerweile oft sehr professionell gemachten Nachrichten verleiten immer überzeugender, das beigefügte „Dokument“ zu öffnen, Virenfilter sind immer häufiger mit der Erkennung aktueller Viren überfordert.

Der mittlerweile zu trauriger Bekanntheit gelangte „Locky“ beispielsweise verbreitete sich über mehrere Wochen unerkannt, bevor die ersten Antiviren-Programme endlich anschlugen.

Somit steigt die Wahrscheinlichkeit, dass es ein Ableger der Gattung „Böse Software“ bis ins eigene Mail-Postfach schafft.

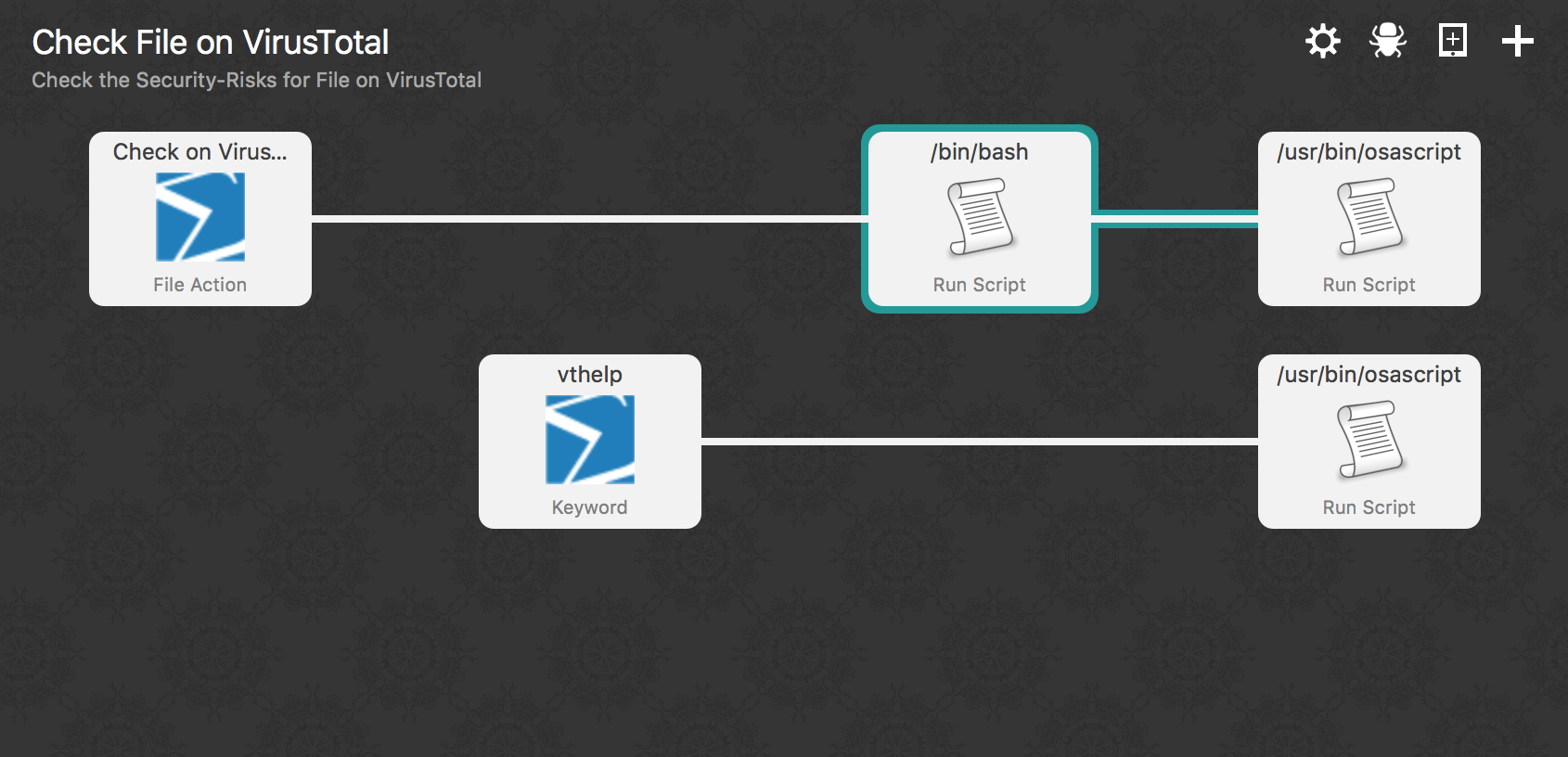

Aus diesem Grund habe ich einen Workflow für Alfred zusammengebaut, mit dem recht einfach geprüft werden kann, ob eine Datei als Malwareträger bekannt ist.

Gecheckt wird z.Zt. über den Dienst Virustotal, für die Zukunft geplant ist eine zusätzliche Prüfung über Payload Security.

Und so funktioniert der Workflow:

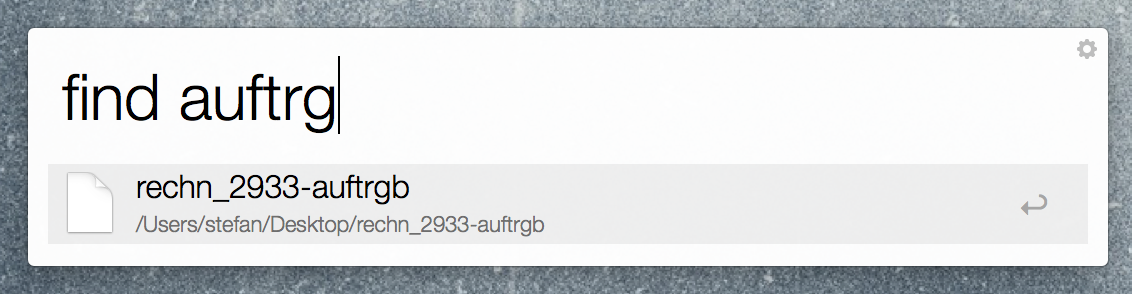

Zuerst suchen wir uns eine Datei, die wir für überprüfungswürdig halten:

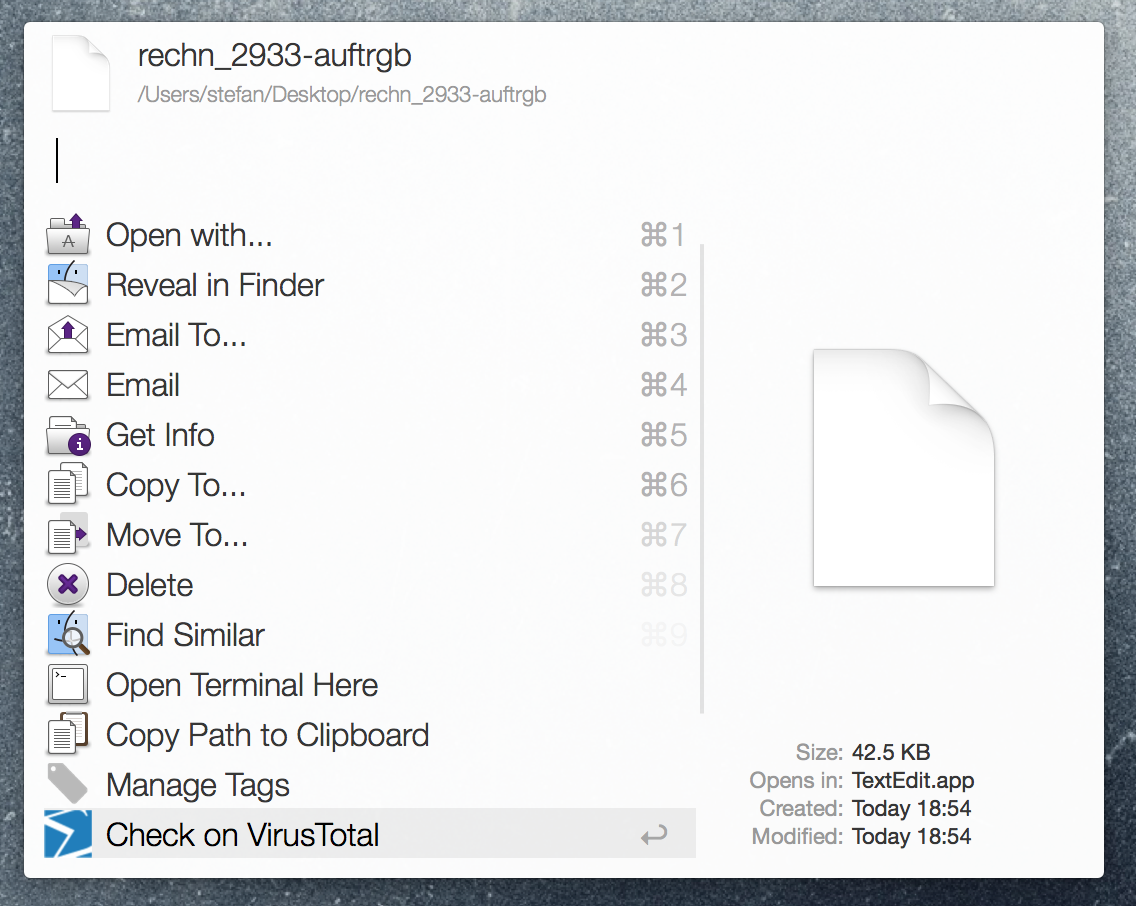

Aus dem Kontextmenü zur Datei (zu erreichen über die Cursor-Rechts-Taste) wählen wir „Check on VirusTotal“:

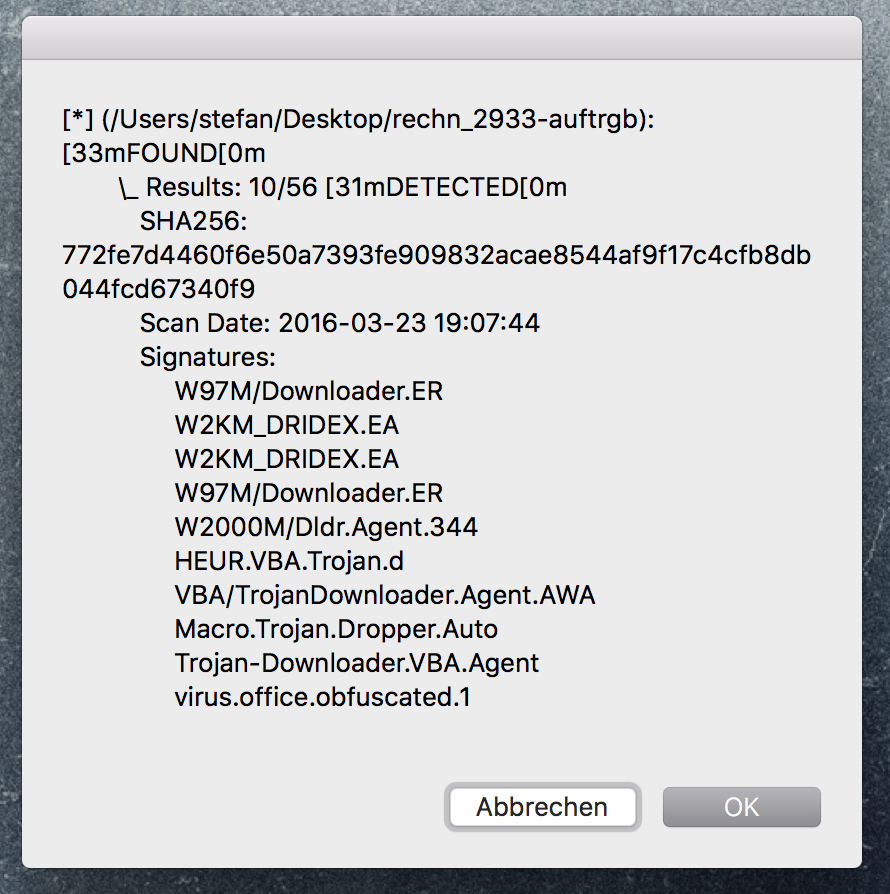

Und schon erhalten wir das Ergebnis:

In diesem Fall war die Überprüfung wohl berechtigt…

Wie lässt sich der Workflow installieren?

Nach dem Download und der Installation des Workflows muss auf VirusTotal noch ein API-Key generiert und dem Workflow zugefügt werden, um diesem zu ermöglichen, direkt mit dem Webdienst zu kommunizieren.

Wie der Schlüssel zu bekommen ist, ist unter https://www.virustotal.com/de/documentation/public-api/# beschrieben.

Um den API-Key in den Arbeitsablauf aufzunehmen, wechseln wir nun in die Alfred-Voreinstellungen zum Workflows-Menü und aktivieren „Check File on VirusTotal“.

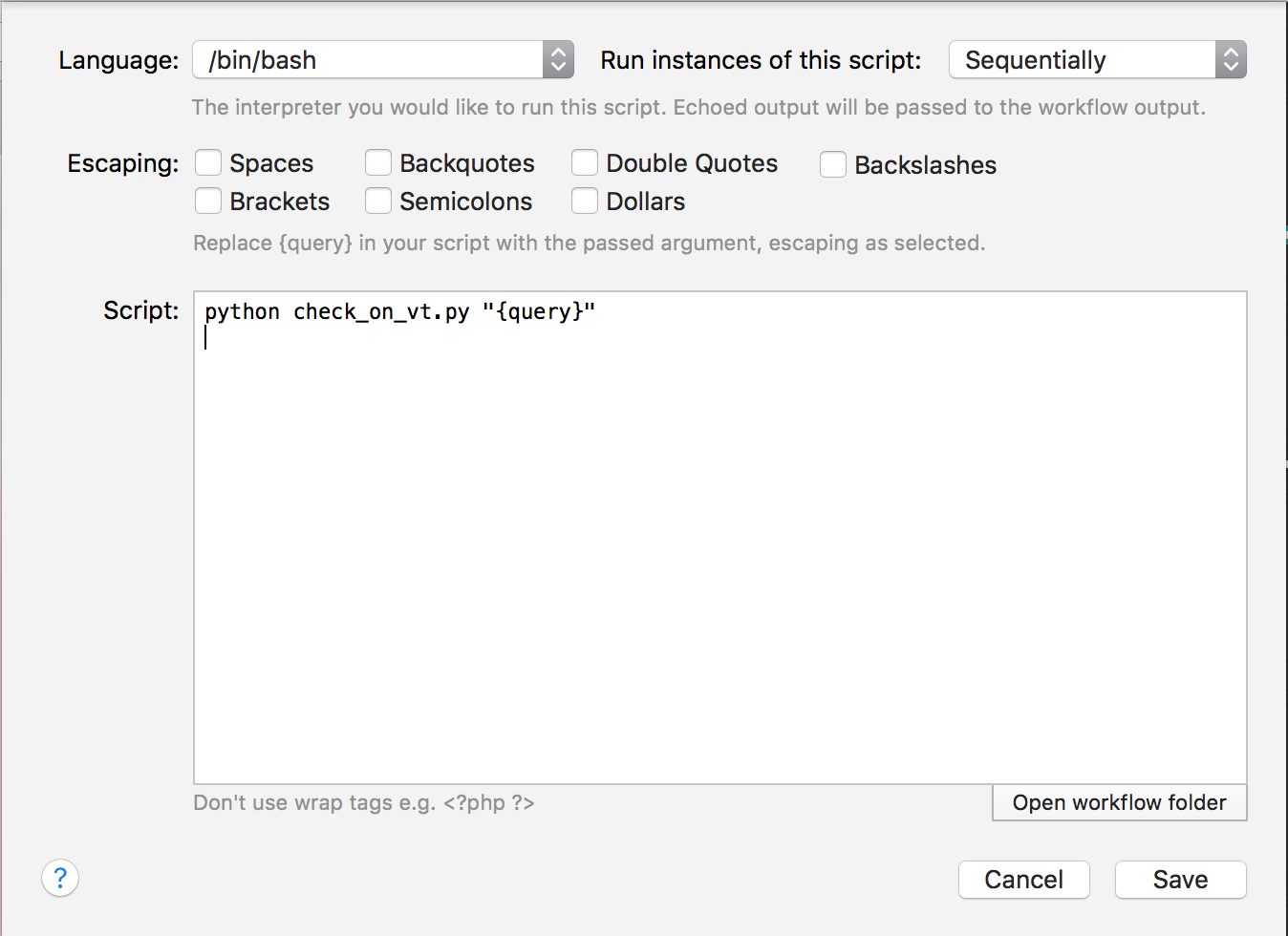

Ein Doppelklick auf das Bash-Script-Icon bringt uns zu den Script-Eigenschaften:

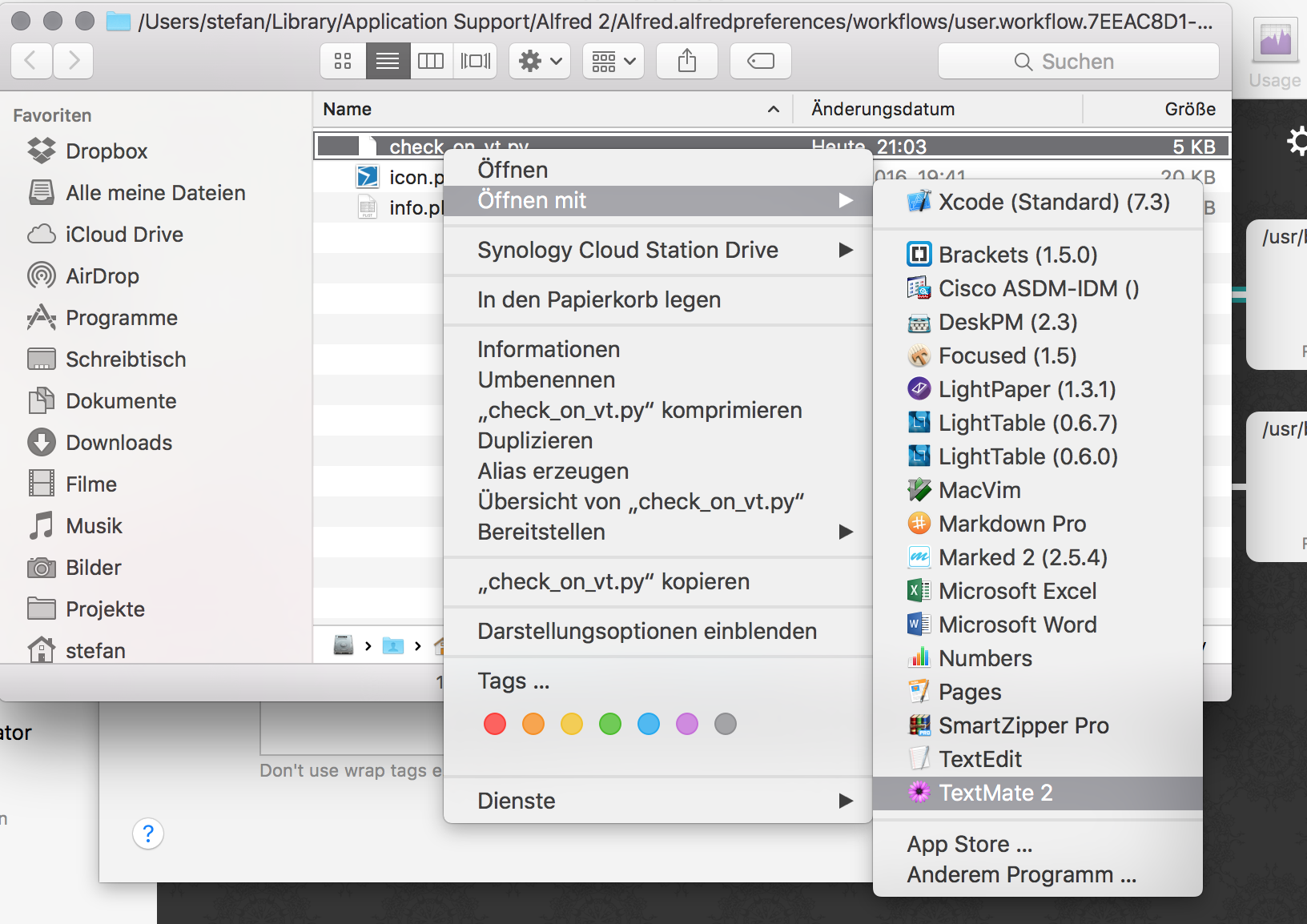

Hier öffnen wir den Workflow-Ordner mit einem Klick auf „Open workflow folder“:

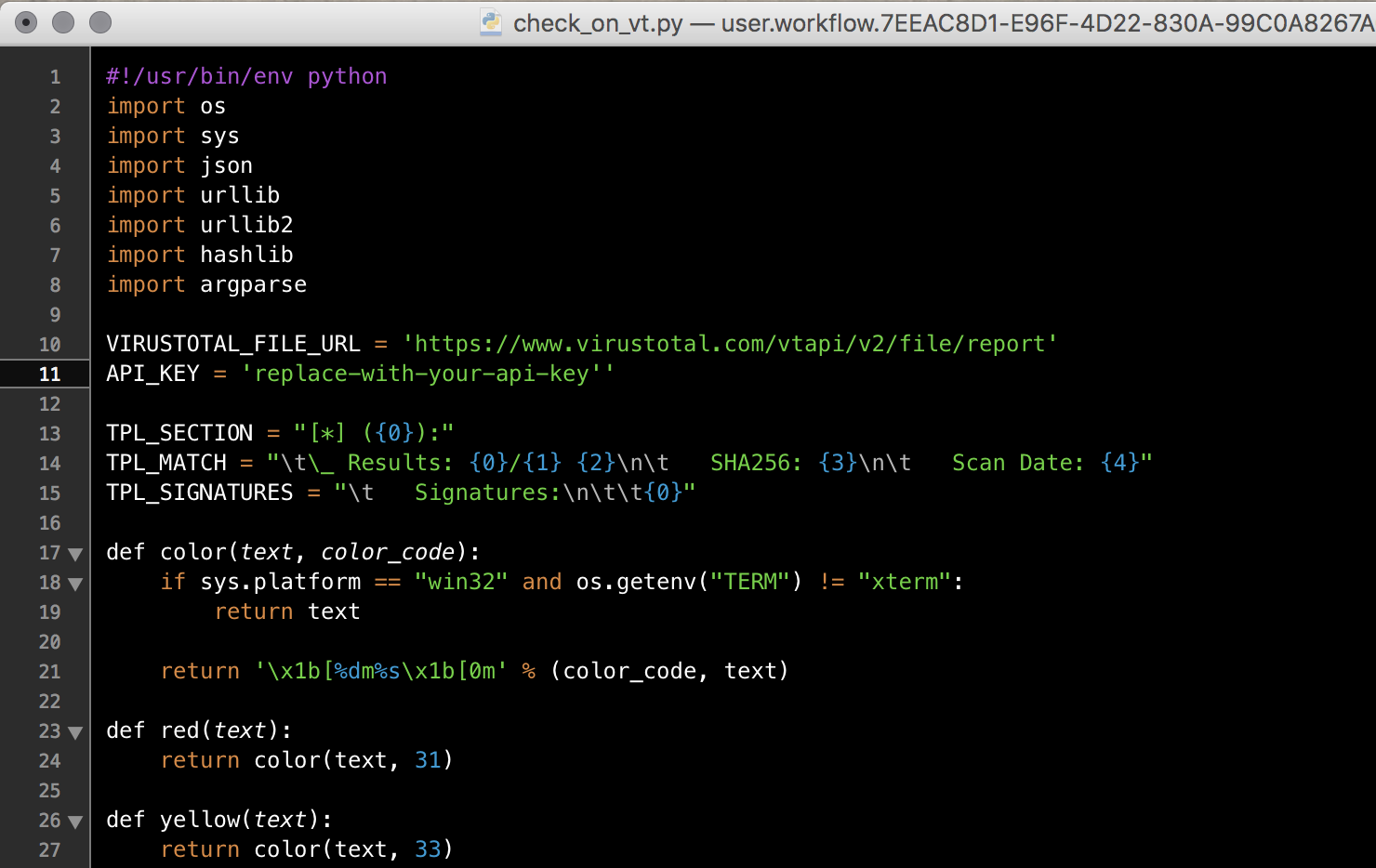

und editieren das Script „check_on_vt.py“

In der Datei ersetzen wir den Text „replace-with-your-api-key“ dann mit dem oben generierten, speichern das Script und fertig.

Die Credits für das Script gehen an botherder.